业务痛点

√ 2019年5月13日,发布了新修订的2.0版《网络安全等级保护基本要求》,12月1日正式实施。

√ 等保2.0注重主动防御、动态防御、整体防控和精准防护,除了基本要求外,还增加了对云计算、移动互联、物联网、工业控制和大数据等对象全覆盖。

√ 等保2.0中身份治理关联功能与提升点(24项):

| 序号 | 类别 | 控制点 | 基于身份安全提升 | 安全提升点 |

| 1 | 网络安全 | 网络架构 | √ | 统一访问入口与端口安全 |

| 2 | 通信传输 | √ | SSL/TSL网络准入 | |

| 3 | 可信验证 | √ | 身份鉴别与身份强认证 | |

| 4 | 边界防护 | √ | 内部身份治理与外部身份治理 | |

| 5 | 访问控制 | √ | 安全认证与统一访问 | |

| 6 | 入侵防范 | √ | 身份鉴别 | |

| 7 | 恶意代码和垃圾邮件防范 |

|

| |

| 8 | 安全审计 | √ | 身份与行为审计 | |

| 9 | 系统管理 |

|

| |

| 10 | 安全管理 | √ | 身份安全管理 | |

| 11 | 集中管控 | √ | 账号与认证集中管控 | |

| 12 | 主机安全 | 身份鉴别 | √ | 身份开通与鉴权 |

| 13 | 访问控制 | √ | 安全认证与统一访问 | |

| 14 | 安全审计 | √ | 身份与行为审计 | |

| 15 | 入侵防范 | √ | 身份鉴别 | |

| 16 | 恶意代码防范 |

|

| |

| 17 | 可信验证 | √ | 身份鉴别与身份强认证 | |

| 18 | 数据完整性 |

|

| |

| 19 | 应用安全 | 数据保密性 | √ | 身份权限集中管控 |

| 20 | 数据备份恢复 |

|

| |

| 21 | 剩余信息保护 |

|

| |

| 22 | 个人信息保护 | √ | 身份信息加密与使用控制 | |

| 23 | 身份鉴别 | √ | 身份开通与鉴权 | |

| 24 | 访问控制 | √ | 安全认证与统一访问 | |

| 25 | 安全审计 | √ | 身份与行为审计 | |

| 26 | 系统运维管理 | 环境管理 | √ | 特权账号管理 |

| 27 | 设备管理 | √ | 服务器维护认证与权限管理 | |

| 28 | 网络和系统安全管理 | √ | 身份堡垒与认证 | |

| 29 | 漏洞和风险管理 |

|

| |

| 30 | 恶意代码防范管理 |

|

| |

| 31 | 配置管理 |

|

| |

| 32 | 密码管理 | √ | 集中安全认证与密码加密 | |

| 33 | 外包运维管理 | √ | 外部人员身份管理 |

方案架构

应用场景

-

安全审计

1. 应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

2. 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

3. 应对防止未经的中断。审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

4. 应对审计进程进行保护 - No.2

数据保密性

1. 应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据 和重要个人信息等;

- No.3

数据完整性

1. 应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等;

- No.4

个人信息保护

1. 应仅采集和保存业务必需的用户个人信息;

2. 应禁止未访问和非法使用用户个人信息。

业务价值

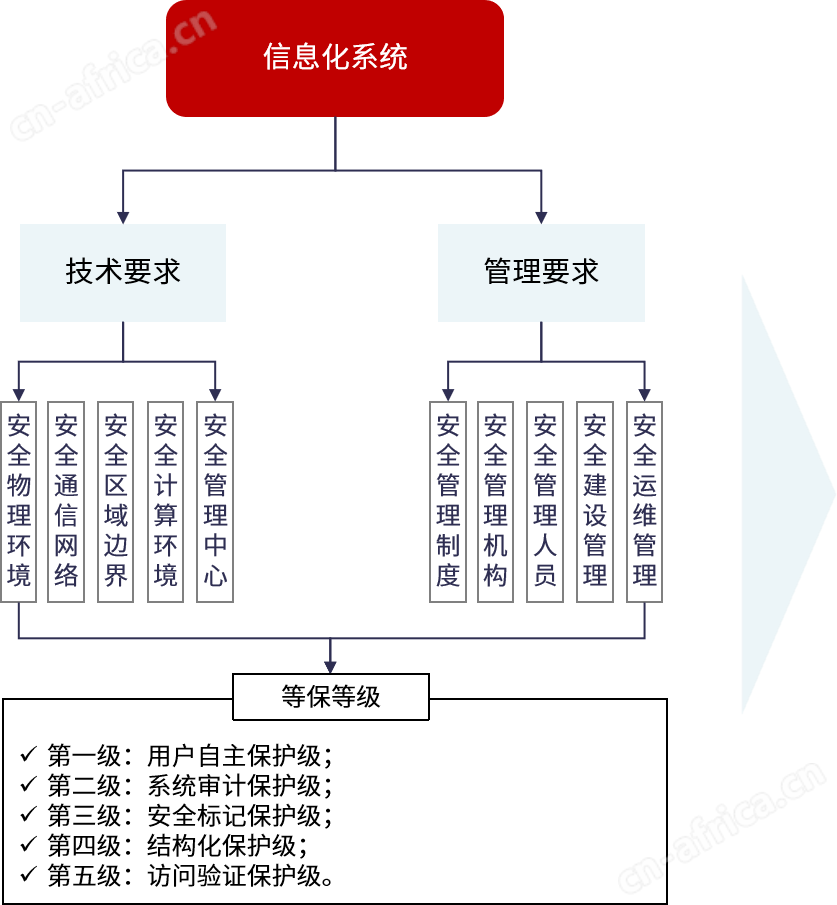

信息系统的安全设计应基于业务流程自身特点,建立“可信、可控、可管”的安全防护体系,使得系统能够按照预期运行,免受信息安全攻击和破坏。

-

可信

即以可信认证为基础,构建一个可信的业务系统执行环境,即用户、平台、程序都是可信的,确保用户无法被冒充、病毒无法执行、入侵行为无法成功。可信的环境保证业务系统永远都按照设计预期的方式执行,不会出现非预期的流程,从而保障了业务系统安全可信。

-

可控

即以访问控制技术为核心,实现主体对客体的受控访问,保证所有的访问行为均在可控范围之内进行,在防范内部攻击的同时有效防止了从外部发起的攻击行为。对用户访问权限的控制可以确保系统中的用户不会出现越权操作,永远都按系统设计的策略进行资源访问,保证了系统的信息安全可控。

-

可管

即通过构建集中管控、最小权限管理与的管理平台,为管理员创建一个工作平台,使其可以进行技术平台支撑下的安全策略管理,从而保证信息系统安全可管。

所有评论仅代表网友意见,与本站立场无关。